O que é um Hash?

- #Segurança, Autenticação, Autorização

- #Segurança da Informação

O que é um Hash?

Um hash é uma função matemática que transforma uma entrada (dados de qualquer tamanho, como texto ou arquivos) em uma saída fixa de comprimento específico.

A saída gerada é chamada de valor de hash ou resumo de hash. Hashes são amplamente usados em diversas áreas da computação, como segurança, verificação de integridade e armazenamento eficiente de dados.

Características de uma função hash

1. Determinística: Para uma mesma entrada, sempre retorna o mesmo valor de hash.

2. Unidirecional: É fácil calcular o hash de uma entrada, mas muito difícil (praticamente impossível) reverter o processo para descobrir a entrada original.

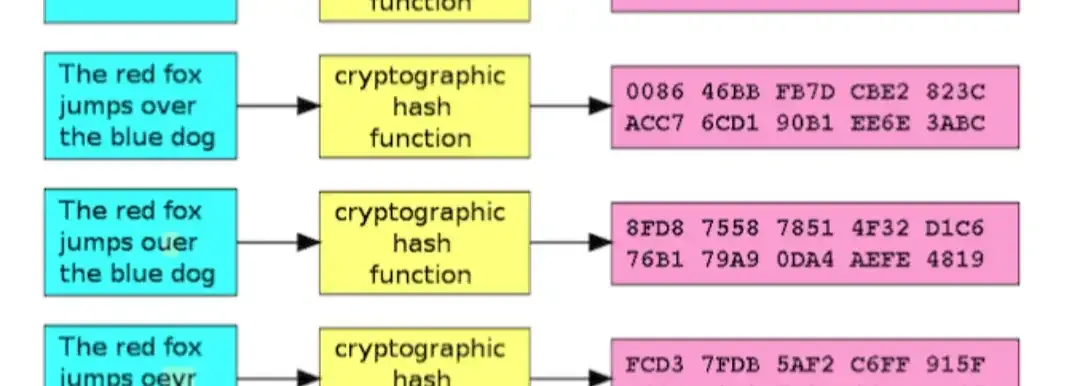

3. Sensível a alterações: Qualquer mudança na entrada, mesmo mínima, gera um valor de hash completamente diferente.

4. Eficiência: Deve ser rápida para calcular o hash, mesmo para entradas grandes.

5. Resistência a colisões: Duas entradas diferentes dificilmente geram o mesmo valor de hash.

Exemplos práticos

Exemplo 1: Verificação de integridade

Imagine que você faça o download de um arquivo. O site fornece o valor de hash do arquivo para que você possa verificar se o arquivo não foi corrompido durante o download.

1. Antes de enviar o arquivo, o site calcula o hash, por exemplo, usando o algoritmo SHA-256, e informa o valor:

Hash do arquivo original: d2d2d2a5678e098f23d... (64 caracteres)

2. Após o download, você usa um programa para calcular o hash do arquivo baixado. Se o hash for idêntico ao informado, o arquivo está íntegro. Caso contrário, ele foi alterado ou corrompido.

Exemplo 2: Armazenamento seguro de senhas

Em sistemas de autenticação, senhas dos usuários não são armazenadas diretamente, mas sim seus valores de hash. Por exemplo:

1. Usuário escolhe a senha senha123.

2. O sistema calcula o hash da senha usando, por exemplo, o algoritmo bcrypt:

Hash gerado: $2a$12$J9vJbODv/aW... (código complexo)

3. Quando o usuário tenta fazer login, o sistema recalcula o hash da senha fornecida e compara com o hash armazenado. Se forem iguais, o acesso é concedido. Se o banco de dados for comprometido, os hashes são inúteis sem a senha original.

Exemplo 3: Estruturas de dados - Tabelas Hash

Hashes são usados em tabelas hash para armazenar e acessar dados rapidamente.

1. Imagine uma tabela de telefones:

Nome: Alice Veiga

Telefone: (37) 9999-9999

2. Ao armazenar, o sistema calcula o hash do nome Sérgio Santos (por exemplo, A1B2C3).

3. O hash é usado como índice para localizar rapidamente o telefone na tabela. Assim, mesmo com milhões de registros, a busca pelo número é eficiente.

É importante mencionar que existem diferentes algoritmos de hash, cada um com suas características:

Algoritmos de hash comuns.

MD5: Antigo e rápido, mas inseguro para uso em segurança.

SHA-1: Também obsoleto devido a vulnerabilidades.

SHA-256: Amplamente usado em segurança e blockchain.

- SHA-512 (512 bits) - Ainda mais seguro

bcrypt e Argon2: Projetados especificamente para proteger senhas.

Para segurança de senhas, é recomendado usar algoritmos específicos como bcrypt, Argon2 ou PBKDF2, que são mais lentos propositalmente para dificultar ataques de força bruta.

Exemplo em Python

import hashlib

# Entrada

texto = "Exemplo de hash"

# Gerar hash usando SHA-256

hash_obj = hashlib.sha256(texto.encode())

hash_hex = hash_obj.hexdigest()

print(f"Texto original: {texto}")

print(f"Hash gerado: {hash_hex}")

Saída:

Texto original: Exemplo de hash

Hash gerado: 769a70ce9b5b2ab68de8b372b7517a2f9f59c718d9d9b0fa8dcd508f95c7ac21

Neste exemplo, mesmo que você mude uma única letra na entrada, o hash será completamente diferente.

Hashes na Criptografia: Uma Explicação Detalhada

Hashes e Criptografia: Uma Dupla Dinâmica

Os hashes, como você já sabe, são como impressões digitais únicas para conjuntos de dados.

Na criptografia, eles desempenham um papel fundamental na garantia da segurança e integridade da informação.

Como os Hashes são Utilizados na Criptografia:

Armazenamento de Senhas:

Em vez de armazenar senhas em texto plano (facilmente decifráveis), as plataformas armazenam os hashes das senhas.

Ao fazer login, a senha digitada é transformada em um hash e comparada com o hash armazenado.

Se os hashes coincidirem, a autenticação é bem-sucedida.

Verificação de Integridade: Ao baixar um arquivo grande, você pode comparar o hash fornecido pelo servidor com o hash calculado a partir do arquivo baixado.

Se os hashes forem diferentes, significa que o arquivo foi corrompido durante o download.

Assinaturas Digitais:

Os hashes são usados para criar assinaturas digitais, que garantem a autenticidade e integridade de um documento eletrônico.

O remetente calcula o hash do documento, criptografa o hash com sua chave privada e anexa a assinatura ao documento.

O destinatário pode verificar a assinatura usando a chave pública do remetente.

Blockchain:

A tecnologia blockchain utiliza hashes para criar uma cadeia de blocos interligados, onde cada bloco contém um hash do bloco anterior. Isso torna a blockchain extremamente segura e imutável.

Algoritmos de Hash Mais Comuns:

Existem diversos algoritmos de hash, cada um com suas próprias características e aplicações.

Alguns dos mais comuns são:

MD5 (Message Digest 5): Um dos primeiros algoritmos amplamente utilizados, mas atualmente considerado inseguro para muitas aplicações devido a colisões (quando dois dados diferentes geram o mesmo hash).

SHA-1 (Secure Hash Algorithm 1): Sucessor do MD5, mais seguro, mas também apresenta vulnerabilidades conhecidas.

SHA-256: Um algoritmo mais robusto e amplamente utilizado em diversas aplicações, incluindo o Bitcoin.

SHA-512: Similar ao SHA-256, mas gera hashes ainda maiores, oferecendo maior segurança.

Como Funcionam os Algoritmos de Hash:

Entrada: O algoritmo recebe um conjunto de dados de qualquer tamanho como entrada.

Processamento: Os dados são submetidos a uma série de operações matemáticas complexas, como somas, rotações e substituições de bits.

Saída: O resultado final é um hash de tamanho fixo, geralmente expresso em formato hexadecimal.

Exemplo:

Imagine que você deseja calcular o hash da frase "Olá, mundo!".

Um algoritmo de hash, como o SHA-256, irá transformar essa frase em uma sequência aleatória de caracteres, como:

2cf24dba5fb0a30e26e83b2c36c3fae571f2025540dd3a4bf544fb4fe8131c1f

Por que os Hashes são Irreversíveis?

A natureza irreversível dos hashes se deve à complexidade das operações matemáticas envolvidas. Para encontrar a entrada original a partir de um hash, seria necessário realizar um número exponencial de cálculos, o que é computacionalmente inviável para hashes seguros.

Os hashes são ferramentas poderosas na criptografia, oferecendo segurança e integridade para diversas aplicações.

Ao entender como eles funcionam e quais algoritmos são mais adequados para cada situação, você pode tomar decisões mais informadas sobre a segurança dos seus dados.

Colisões em Hash e sua Exploração por invasores

O que são colisões em Hash?

Uma colisão em hash ocorre quando dois dados diferentes geram o mesmo valor de hash. Isso significa que a função hash, que deveria ser única para cada entrada, falha em produzir resultados distintos para essas duas entradas.

Como invasores exploram colisões?

Falsificação de dados: Um atacante poderia criar um documento malicioso com o mesmo hash de um documento original legítimo.

Ao substituir o documento original pelo falso, o receptor não perceberia a alteração, pois os hashes coincidiriam.

Ataques de "homem no meio":

Um atacante poderia interceptar uma comunicação segura, substituir o conteúdo original por um falso e recalcular o hash.

O receptor, ao verificar a assinatura digital, acreditaria que a mensagem é autêntica.

Ataques de pré-imagem:

Embora seja mais difícil, um atacante poderia tentar encontrar a entrada original (pré-imagem) que gera um determinado hash

Isso permitiria a criação de documentos falsos com hashes específicos.

Exemplo:

Imagine um sistema de download de software que verifica a integridade dos arquivos através de hashes.

Se um invasor encontrar uma colisão para o hash de um arquivo legítimo, ele poderia criar um arquivo malicioso com o mesmo hash e substituí-lo no servidor de downloads.

Os usuários que baixassem o arquivo corrompido não perceberiam a alteração, pois o hash coincidiria.

Mitigando o risco de colisões:

Escolha de algoritmos seguros: Utilizar algoritmos de hash mais recentes e resistentes a colisões, como SHA-256 ou SHA-3.

Salting: Adicionar um valor aleatório (salt) aos dados antes de calcular o hash torna mais difícil a criação de tabelas de pré-cálculo (rainbow tables) e aumenta a segurança.

Verificação adicional: Além do hash, utilizar outras técnicas de autenticação, como assinaturas digitais com chaves públicas, para garantir a integridade e autenticidade dos dados.

Assinaturas Digitais na Prática

O que são assinaturas digitais?

Uma assinatura digital é um método de garantir a autenticidade, integridade e não repúdio de um documento eletrônico.

Ela utiliza criptografia assimétrica, com chaves públicas e privadas.

Como funcionam as assinaturas digitais?

Criação da assinatura:

O remetente calcula o hash do documento.

Em seguida, criptografa o hash usando sua chave privada.

Essa assinatura é anexada ao documento.

Verificação da assinatura: O destinatário recebe o documento e a assinatura.

Ele utiliza a chave pública do remetente para descriptografar a assinatura e obter o hash original.

Em seguida, calcula o hash do documento recebido e compara os dois hashes. Se os hashes forem iguais, a assinatura é válida e o documento não foi alterado.

Aplicações das assinaturas digitais:

Contratos eletrônicos: Assinar digitalmente um contrato garante a autenticidade das partes envolvidas e a integridade do documento.

Software: As assinaturas digitais são usadas para verificar a autenticidade de softwares e evitar a distribuição de versões modificadas.

Email: Alguns sistemas de email utilizam assinaturas digitais para garantir a autenticidade das mensagens e evitar o spoofing.

Transações financeiras: As assinaturas digitais são utilizadas em transações online para garantir a segurança e autenticidade das operações.

Exemplo:

Ao baixar um software de um site oficial, você pode verificar a assinatura digital para confirmar que o arquivo não foi alterado por terceiros.

O sistema operacional irá comparar a assinatura digital do arquivo com a chave pública do desenvolvedor.

Se as assinaturas corresponderem, você pode ter certeza de que o software é autêntico e seguro.

Benefícios das assinaturas digitais:

Autenticidade: Garante que o documento foi criado por uma determinada pessoa ou entidade.

Integridade: Assegura que o documento não foi alterado desde a sua criação.

Não repúdio: Impede que o remetente negue ter enviado o documento.

Confidencialidade: Embora não seja a principal função da assinatura digital, ela pode ser combinada com criptografia simétrica para garantir a confidencialidade dos dados.

Em resumo:

As colisões em hash representam uma ameaça à segurança da informação, mas podem ser mitigadas através de práticas adequadas.

As assinaturas digitais, por sua vez, oferecem um mecanismo poderoso para garantir a autenticidade, integridade e não repúdio de documentos eletrônicos, sendo amplamente utilizadas em diversas aplicações.