Descoberta ciberespionagem contra órgão da Guiana

Pesquisadores da ESET detectaram em fevereiro uma campanha de spear phishing visando um órgão governamental na Guiana. Embora empresa de segurança cibernética não tenha conseguido vincular a campanha, a qual deu o nome de Operação Jacana, a nenhum grupo específico de ameaça persistente avançada (APT), os pesquisadores acreditam que um grupo de ameaças alinhado à China esteja por trás desse incidente.

No ataque, os operadores da ameaça usaram uma backdoor desenvolvida em C++ não documentada anteriormente que pode exfiltrar arquivos, manipular chaves do Registro do Windows, executar comandos CMD (interpretador de linha de comando) e muito mais. “Nomeamos a backdoor de DinodasRAT com base no identificador da vítima que ele envia para seu servidor de comando e controle [C&C]: a corda sempre começa com Din, que nos lembrou o hobbit Dinodas do Senhor dos Anéis”, diz o pesquisador Fernando Tavella no blog da empresa.

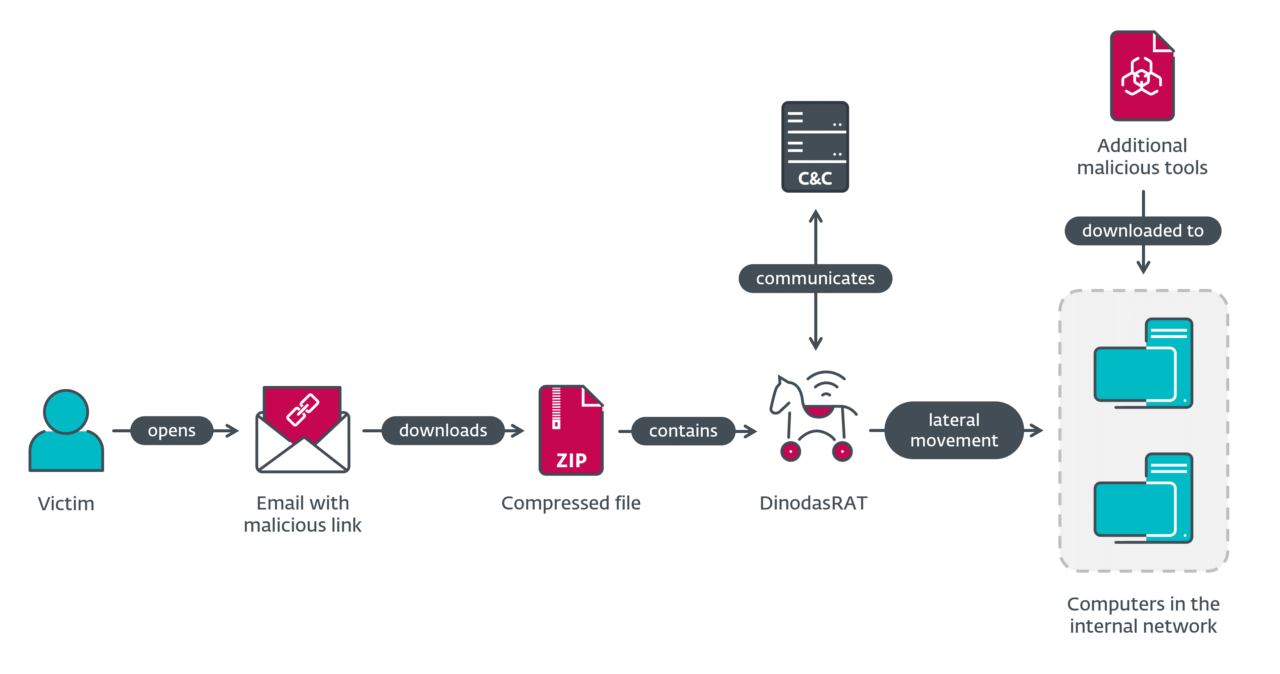

A campanha foi direcionada, já que os operadores da ameaça criaram seus e-mails especificamente para atrair a organização de vítimas escolhidas. Depois de comprometer com sucesso o primeiro par de máquinas com o DinodasRAT, os operadores passaram a se mover lateralmente e violar a rede interna do alvo, onde implantaram novamente a backdoor DinodasRAT, juntamente com ferramentas maliciosas adicionais, entre elas uma variante do Korplug — também conhecido como PlugX. A visão geral do fluxo de comprometimento na Operação Jacana é mostrada no esquema abaixo.

Operação Jacana compromete e-mails de autoridades

Operação Jacana compromete e-mails de autoridades

Atribuição

“Até o momento, não foi possível atribuir a Operação Jacana a nenhum grupo conhecido. No entanto, graças a uma pista que encontramos, sentimos que não estamos completamente no escuro em relação aos perpetradores [do ataque]. Durante o ataque, os operadores da ameaça implantaram uma variante do Korplug, que é comum a grupos alinhados à China, como, por exemplo, o Hodur do Mustang Panda. Velhos truques, nova variante”, explica Tavella.

Segundo ele, embora a atribuição a um operador de ameaça alinhado à China seja feita com apenas confiança média, a hipótese é ainda apoiada pelos recentes desenvolvimentos nas relações diplomáticas Guiana-China. “Em fevereiro, mesmo mês em que ocorreu a Operação Jacana, a Unidade Especial de Crime Organizado (Socu) da Guiana prendeu três pessoas em uma investigação de lavagem de dinheiro envolvendo empresas chinesas, ato contestado pela embaixada chinesa local. Além disso, como parte dai “Cinturão e Rota”, a China tem interesses econômicos na Guiana.

Veja isso

Costa Rica: governo atingido pela segunda vez por ransomware

Votação online no Equador é alvo de ciberataques, afirma agência

Como primeiro passo para violar a rede da vítima, os operadores da ameaça da Operação Jacana enviaram à organização alvo e-mails de spear phishing fazendo referência a assuntos públicos guianenses. Foram observadas as seguintes linhas de assunto:

- Visita oficial do presidente Mohamed Irfaan Ali a Nassau, Bahamas

- Fugitivo guianense no Vietnã

Com base nos assuntos do e-mail, os operadores da ameaça devem estar acompanhando os acontecimentos políticos na Guiana — o momento em que foram registradas novas detecções no órgão governamental alvo coincidiu com a participação do presidente guianense na conferência da Caricom em Nassau.

Os e-mails de spear phishing continham um link que, quando clicado, baixava um arquivo ZIP. “Como um domínio terminado com gov.vn indica um site governamental vietnamita, acreditamos que os operadores foram capazes de comprometer outra entidade governamental e usá-lo para hospedar suas amostras de malware. Notificamos a VNCert sobre a infraestrutura comprometida”, diz Tavella.Uma vez que a vítima extraiu o arquivo ZIP, que não estava protegido por senha, e lançou o executável contido, eles ficaram comprometidos com o malware DinodasRAT.